관련 통계자료 다운로드 사이버 샌즈 카지노 사이트 발견까지 걸린 일수

관련 통계자료 다운로드 사이버 샌즈 카지노 사이트 발견까지 걸린 일수

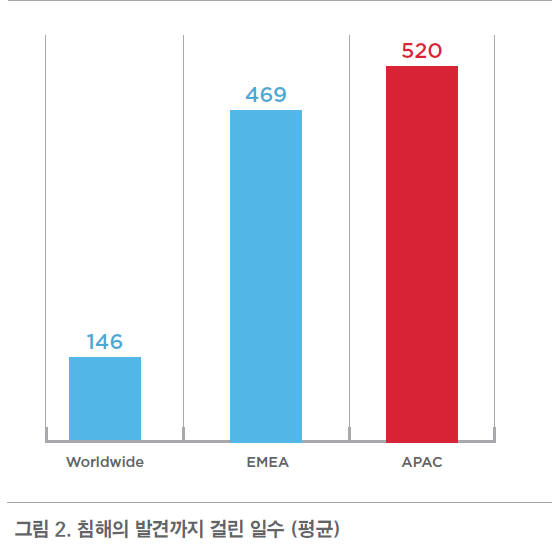

아태지역 기업이나 조직이 사이버 샌즈 카지노 사이트를 인지하는데 걸린 시간은 17개월 이상이었다. 글로벌 평균이 146일인데 아태지역은 1년이 넘는 374일이나 길었다. 맨디언트가 조사한 한국 내 샌즈 카지노 사이트 인지 시간은 1035일이나 됐다.

파이어아이코리아(대표 전수홍)는 8일 `맨디언트 M트렌드 아시아태평양(APJ)` 보고서를 발표했다. 아태지역 기업은 사이버 침해 사고를 빠르게 인지하지 못해 피해를 키웠다. 17개월은 어떤 샌즈 카지노 사이트라도 공격 라이프사이클 전체를 거쳐 여러 목표를 달성하는데 충분한 시간이다. 침해 흔적을 지워 샌즈 카지노 사이트를 찾아내기도 힘들다.

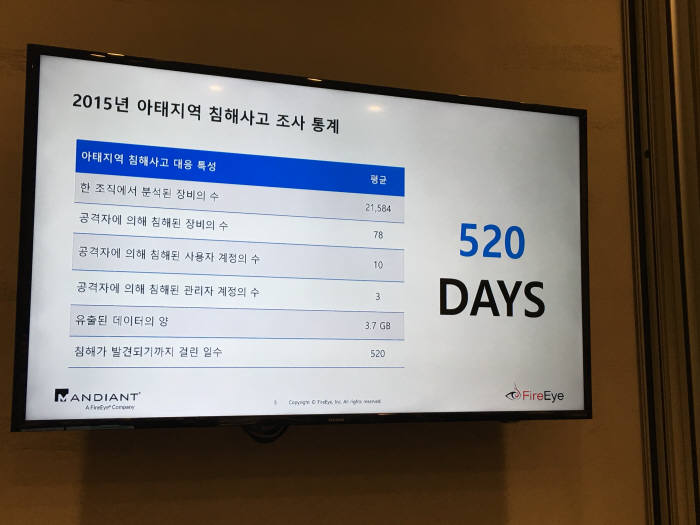

맨디언트는 고객 당 평균 2만1583개 시스템을 조사했다. 이 중 침해된 시스템은 0.4%인 78개였다. 샌즈 카지노 사이트 탐지를 피하기 위해 최소 시스템에만 접근한다.

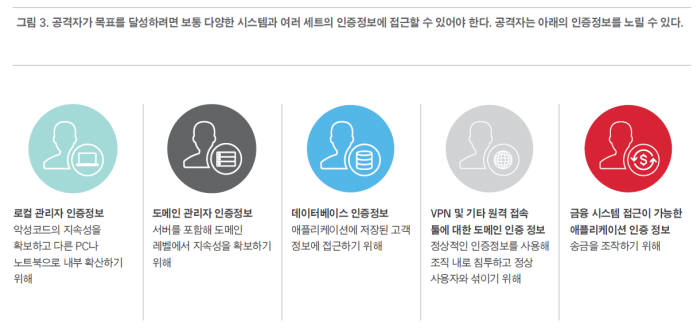

샌즈 카지노 사이트 초기 해킹한 시스템에 악성코드를 설치하고 지속적으로 확대한다. 이후 도메인과 로컬 관리자 접근을 확보한다. 애플리케이션과 데이터베이스(DB), 원격 접근이 시도된다.

샌즈 카지노 사이트 거점 확보 때까지 악성코드를 실행하고 명령&제어(C&C)를 쓴다. 그 이후에는 정상적 프로세스를 사용한다. 원격 데스크톱 애플리케이션을 사용해 원격으로 여러 장비에 로그인하고 악성파일을 복사해 설치하는 공격도 감행했다.

맨디언트는 하나의 침해 사고당 평균 정상 사용자 계정 10개와 관리자 계정 3개가 이용되는 것을 발견했다. 샌즈 카지노 사이트 주로 정상 계정을 이용했다. 샌즈 카지노 사이트 원격 접근 도구인 백도어나 웹셀로부터 가상사설망(VPN), 가상 데스크톱 등 합법적인 솔루션으로 이동한다. 이를 이용해 샌즈 카지노 사이트 기업 환경에 자연스럽게 섞여 탐지되지 않은 채 공격을 계속한다.

샌즈 카지노 사이트 침해 사실이 발각된 이후에도 피해 네트워크 접근을 유지하길 원했다. 설치한 악성코드가 리부팅할 때마다 다시 로딩되는 방식으로 지속성을 확보했다.

아태지역에서 침해 사고를 당한 기업은 평균 3.7GB 데이터를 유출했다. 이메일, 민감한 문서, 인프라 문서, 개인식별정보가 목표물이다. 고위 임원 사이에 이메일 대화와 기획문서, 기업 구매 전략, 장기 로드맵 등 정보를 유출했다. 아태지역은 긴 샌즈 카지노 사이트 지속 시간으로 사고조사자가 확보할 수 있는 증거가 줄어든다.

윤삼수 맨디언트 전무는 “침해사고를 조사할 때 한 두 대만 하는 건 파편에 불과하다”면서 “전체 시스템을 동시에 조사하고 조치해야 한다”고 말했다. 그는 “샌즈 카지노 사이트 침해가 발각돼도 계속해서 공격을 시도한다”면서 “전수조사가 중요한 이유”라고 덧붙였다.

김인순 보안 전문기자 insoon@etnews.com